Recientemente se ha descubierto una Vulnerabilidad Crítica en el popular plugin "W3 Total Cache" de WordPress que se utiliza para mejorar el rendimiento del sitio y la experiencia de usuario a través de almacenamiento del cache. Este Full-disclosure ocurre debido a la forma en que W3TC almacena la caché de base de datos en directorios con acceso público, donde en el mejor (o peor de los casos para los webmasters) se pueden recuperar los hashes de contraseñas y la información de base de datos guardad en el cache.

La ubicación predeterminada donde este plugin guarda los datos es "/wp-content/w3tc/dbcache/".

La ubicación predeterminada donde este plugin guarda los datos es "/wp-content/w3tc/dbcache/".

Por lo famoso que es este plugin, lo transforma en una amenaza poderosa para los usuarios de WordPress, y un potencial atacante podría comprometer fácilmente la web en su totalidad. La recomendación para los webmasters es que actualice el plugin a la versión nueva o denegar el acceso al directorio agregando un htccess.

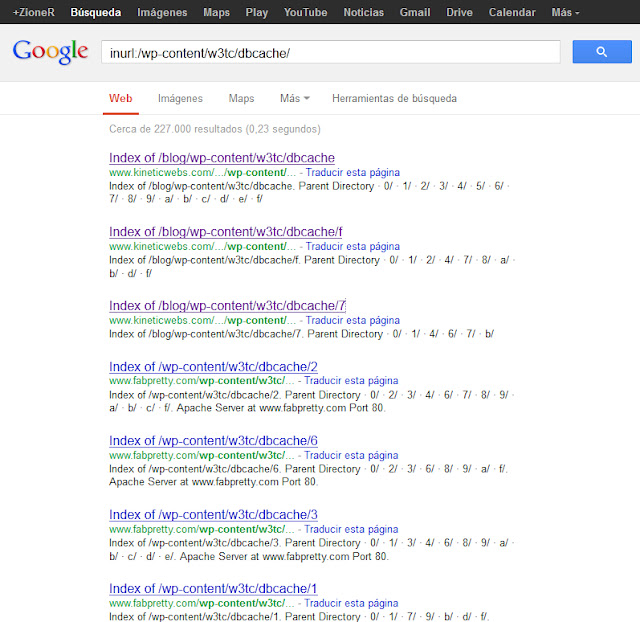

La masividad y facilidad de explotar esta falla se hace notar con una simple búsqueda con google:

inurl:/wp-content/w3tc/dbcache/Encontramos 227.000 resultados y la mayoría son vulnerables.

y simplemente hay que abrir los archivos con un editor de texto plano para poder ver las bases de datos guardadas en cache.

Más información: http://seclists.org/fulldisclosure/

.png)